Wie IoT-Sicherheitslücken intime Räume preisgeben – und was das mit Menschen macht.

Es ist ein Albtraum, den sich viele nicht vorstellen: Plötzlich kann jeder Fremde ins eigene Wohnzimmer schauen — live und ohne Hürden. Genau dieses Szenario ist Realität, wenn IoT-Kameras oder NVR-Systeme (etwa Frigate) falsch konfiguriert und ohne Zugriffsschutz direkt im Internet erreichbar sind.

Die Brisanz: Private Einblicke öffentlich für alle

Ungeschützte Webcams bedeuten nicht nur ein technisches Risiko. Sie machen das Privateste sichtbar:

- Kinderzimmer, Schlafzimmer, Gespräche

- Tagesabläufe, Gewohnheiten, persönliche Beziehungen

- Gesichter, Namen, Räume – alles ungewollt öffentlich

Wer davon betroffen ist, erlebt oft Schock, Scham und ein tiefes Gefühl der Verletzlichkeit:

„Was wurde gesehen? Von wem? Und wie lange?“

Diese Ungewissheit ist emotional enorm belastend – und das, obwohl die Betroffenen selbst nichts falsch gemacht haben.

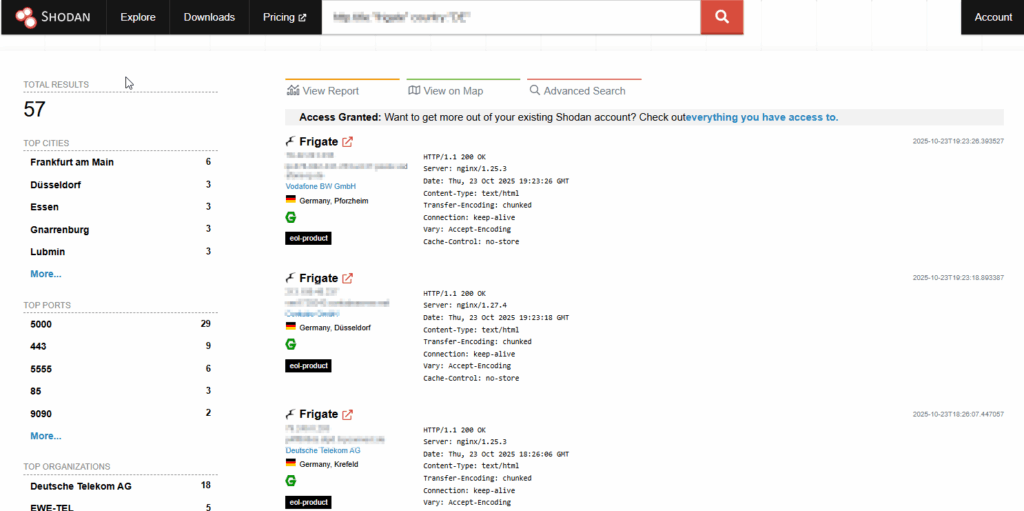

Meine Recherche: Von Shodan zur Realität

Während einer Recherche nutzte ich spezialisierte IoT-Suchdienste, die offen erreichbare Geräte indexieren. Die Suche nach Webcams in Deutschland ging erschreckend einfach; besonders auffällig waren viele Frigate-Installationen, die ohne sichtbaren Zugriffsschutz erreichbar waren.

Wichtig: Ich schildere das als investigativer Erfahrungsbericht, nicht als Anleitung. Ich habe keine Maßnahmen getroffen, die Schutzmechanismen umgangen hätten — sondern nur dokumentiert, was öffentlich sichtbar war.

Mein Selbst-Experiment — was genau passiert ist (konkret, aber nicht instrumentell)

Bei einem Fall habe ich bewusst verantwortungsvoll geforscht und die folgenden Beobachtungen gemacht — so, wie sie sich aus öffentlich einsehbaren Daten ergaben:

Erste Sichtbarkeit: Eine Frigate-Instanz war über eine Web-Oberfläche erreichbar, offenbar ohne wirksame Authentifizierung. Ich sah Konfigurationsseiten und Statusinfos, keine private Weitergabe von Aufnahmen durch mich. Die Suche nach solchen Instanzen findet einfach und für jeden nutzbar in Suchmaschinen statt.

Es waren Aufnahmen sichtbar von diversen Kameras in direkten Wohnräumen.

Beispielbild Frigate

Grobe Lokalisierung: Die zugehörige IP-Zuweisung ermöglicht immer nur eine ungefähre Eingrenzung der Region — in diesem Fall die Nähe von Hamburg. Keine exakte Adresse, nur ein räumlicher Anhaltspunkt.

Konfigurationshinweis: In einer frei einsehbaren Konfigurationsdatei von Frigate stand ein Vorname, wie er in manchen Installationen standardmäßig als Kennzeichnung verwendet wird.

Öffentliche Verknüpfungen: Durch Abgleich mit Informationen, die ohnehin öffentlich zugänglich sind (z. B. Verkaufsanzeigen/Profilseiten), wurde ein plausibler Personenbezug erkennbar — zusätzlich stimmten berufliche Indikatoren überein.

Abwägung & Zurückhaltung: Ich habe keine Videos heruntergeladen, keine weiteren Systeme probeweise geöffnet und keine Daten weiterverbreitet. Alles, was ich notierte, diente der Dokumentation des Zustands zu einem bestimmten Datum/Uhrzeit.

Kontaktaufnahme: Mit der Kombination „ungefähre Region + Vorname + plausibler Arbeitgeber“ erschien mir eine direkte Benachrichtigung der betroffenen Person gerechtfertigt und verantwortbar. Ich kontaktierte die Person deeskalierend, bot Hilfe an und nannte keine Details, die den Schaden vergrößert hätten.

Die emotionalen Folgen beim Betroffenen kann ich mir nur ausmalen: Verunsicherung, Angst und die quälende Frage „Was wurde gesehen?“ — Gefühle, die nur schwer mit technischen Erklärungen allein zu lindern sind.

Technische Hintergründe – kurz erklärt

Warum passiert das?

- Portfreigaben im Router (z. B. durch automatische Dienste)

- Standardkonfigurationen ohne aktive Passwörter

- Fehlen eines abgesicherten Zugangs (VPN/Reverse-Proxy mit Auth)

- Unkenntnis darüber, dass die Kamera „direkt im Internet“ erreichbar ist

Das Ausmaß zeigt: Security by Default ist in vielen IoT-Bereichen noch nicht Realität.

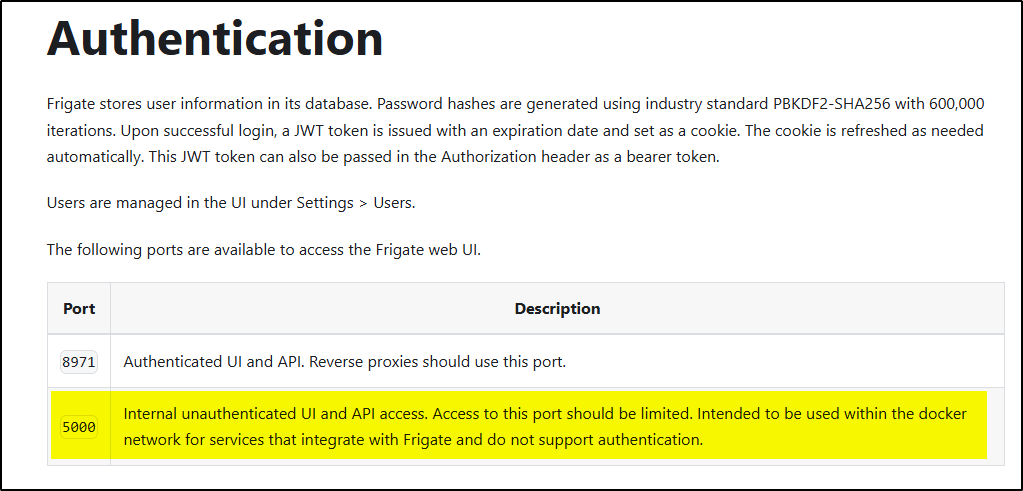

Im konkreten Beispiel bei Frigate ist es folgender Port, welcher unwissentlich nach Außen veröffentlicht wird und somit einen komplett anonymen Zugriff bietet.

https://docs.frigate.video/configuration/authentication

Was Betroffene SOFORT tun sollten

- Gerät offline nehmen (physisch oder Netzwerk-seitig)

- Authentifizierung aktivieren / Passwörter ändern

- Zugriff nicht offen ins Internet lassen — stattdessen abgesicherte Wege (VPN, geschützter Reverse Proxy) nutzen

- Firmware & Software aktualisieren

- Unterstützung einholen — emotional und technisch; nicht alleine bleiben

Diese Schritte helfen technisch — und auch emotional, weil sie Kontrolle zurückgeben.

Rechtliche & ethische Hinweise

Ich habe bewusst keine Schritte unternommen, die über das Sichtbare hinausgingen. In vielen Ländern können das Umgehen von Authentifizierung, Aufnahmen speichern oder das gezielte Identifizieren von Personen rechtliche Probleme nach sich ziehen. Wer in vergleichbaren Fällen handelt, sollte verantwortungsbewusst vorgehen, die Privatsphäre schützen und im Zweifel rechtlichen Rat einholen.

Was die Betroffenen fühlen — kurz und prägnant

Für Betroffene ist das nicht nur ein „IT-Problem“: Es ist ein Einschnitt in die Sicherheit ihres Alltags. Typische Reaktionen sind Schock, Scham, Angst, Wut und ein Gefühl der Verwundbarkeit. Das Zurückerlangen von Kontrolle — technische Maßnahmen und soziale Unterstützung — ist zentral, um psychische Folgen abzumildern.

Fazit: Privatsphäre ist kein Nice-to-have

Die Kombination aus:

✅ weit verbreiteten IoT-Geräten

❌ mangelhafter Default-Sicherheit

⚠️ menschlichem Unwissen

führt zu realem Risiko: Beobachtung, Kontrollverlust und emotionaler Schaden. Forschende und Finder tragen eine Verantwortung: dokumentieren, nicht ausbeuten, Betroffene schützen und, wenn möglich, helfen.